5G și Network Slicing

Când se vorbește pe scară largă despre 5G, Network Slicing este cea mai discutată tehnologie dintre acestea. Operatori de rețea precum KT, SK Telecom, China Mobile, DT, KDDI, NTT și furnizori de echipamente precum Ericsson, Nokia și Huawei consideră cu toții că Network Slicing este arhitectura de rețea ideală pentru era 5G.

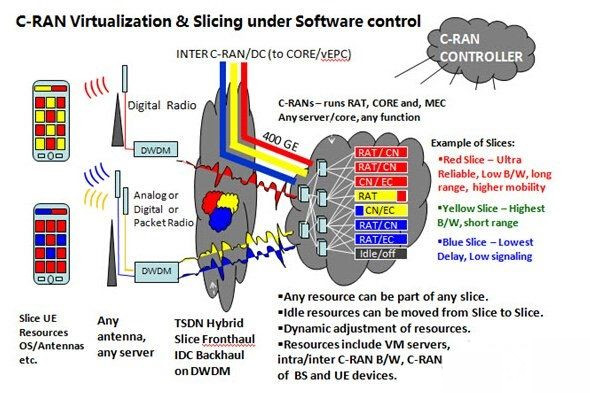

Această nouă tehnologie permite operatorilor să împartă mai multe rețele virtuale end-to-end într-o infrastructură hardware, iar fiecare Network Slice este izolată logic de dispozitiv, rețeaua de acces, rețeaua de transport și rețeaua centrală pentru a îndeplini diferitele caracteristici ale diferitelor tipuri de servicii.

Pentru fiecare porțiune de rețea, resursele dedicate, cum ar fi serverele virtuale, lățimea de bandă a rețelei și calitatea serviciilor, sunt pe deplin garantate. Deoarece porțiunile sunt izolate unele de altele, erorile sau defecțiunile dintr-o porțiune nu vor afecta comunicarea dintre celelalte porțiuni.

De ce este nevoie de 5G de Network Slicing?

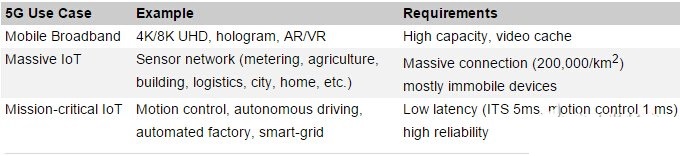

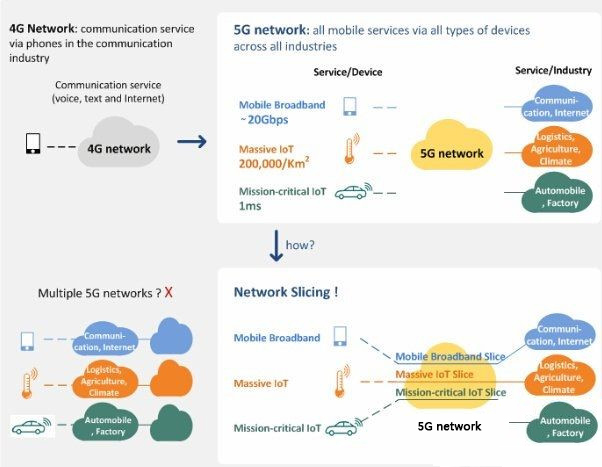

Din trecut până în prezent, rețelele mobile deservesc în principal telefoanele mobile și, în general, fac doar unele optimizări pentru telefoanele mobile. Cu toate acestea, în era 5G, rețelele mobile trebuie să deservească dispozitive de diverse tipuri și cu cerințe diferite. Multe dintre scenariile de aplicare menționate includ bandă largă mobilă, IoT la scară largă și IoT critic pentru misiune. Toate acestea necesită tipuri diferite de rețele și au cerințe diferite în ceea ce privește mobilitate, contabilitate, securitate, controlul politicilor, latență, fiabilitate și așa mai departe.

De exemplu, un serviciu IoT la scară largă conectează senzori ficși pentru a măsura temperatura, umiditatea, precipitațiile etc. Nu este nevoie de predări, actualizări ale locației și alte caracteristici ale principalelor telefoane care deservesc rețeaua mobilă. În plus, serviciile IoT critice pentru misiune, cum ar fi conducerea autonomă și controlul de la distanță al roboților, necesită o latență end-to-end de câteva milisecunde, ceea ce este foarte diferit de serviciile mobile de bandă largă.

Principalele scenarii de aplicare ale 5G

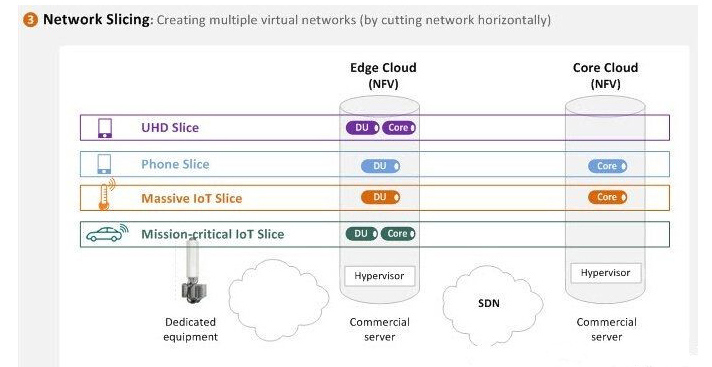

Înseamnă asta că avem nevoie de o rețea dedicată pentru fiecare serviciu? De exemplu, una deservește telefoanele mobile 5G, una deservește IoT-ul masiv 5G și una deservește IoT-ul critic 5G. Nu este nevoie, deoarece putem folosi segmentarea rețelei pentru a separa mai multe rețele logice dintr-o rețea fizică separată, ceea ce este o abordare foarte rentabilă!

Cerințe de aplicație pentru Network Slicing

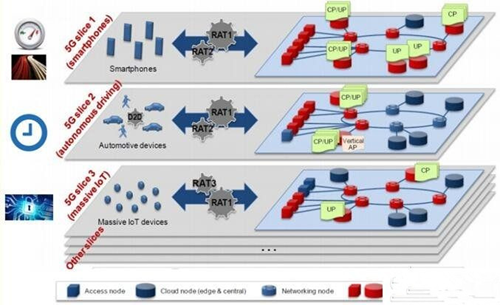

Secțiunea de rețea 5G descrisă în documentul informativ 5G publicat de NGMN este prezentată mai jos:

Cum implementăm Network Slicing end-to-end?

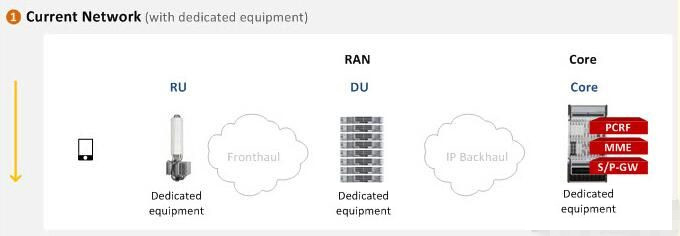

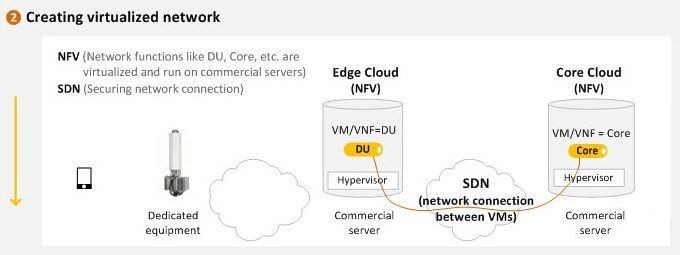

(1) Rețea de acces wireless 5G și rețeaua centrală: NFV

În rețeaua mobilă de astăzi, dispozitivul principal este telefonul mobil. RAN (DU și RU) și funcțiile de bază sunt construite pe baza echipamentelor de rețea dedicate furnizate de furnizorii de RAN. Pentru a implementa segmentarea rețelei, virtualizarea funcțiilor de rețea (NFV) este o condiție prealabilă. Practic, ideea principală a NFV este de a implementa software-ul funcțiilor de rețea (de exemplu, MME, S/P-GW și PCRF în nucleul pachetelor și DU în RAN) toate în mașinile virtuale de pe serverele comerciale, în loc să fie separat în dispozitivele lor de rețea dedicate. În acest fel, RAN este tratat ca edge cloud, în timp ce funcția de bază este tratată ca nucleul cloud. Conexiunea dintre VMS situat la margine și în nucleul cloud este configurată folosind SDN. Apoi, se creează o porțiune pentru fiecare serviciu (de exemplu, porțiune de telefon, porțiune masivă IoT, porțiune critică IoT etc.).

Cum se implementează una dintre metodele de Network Slicing(I)?

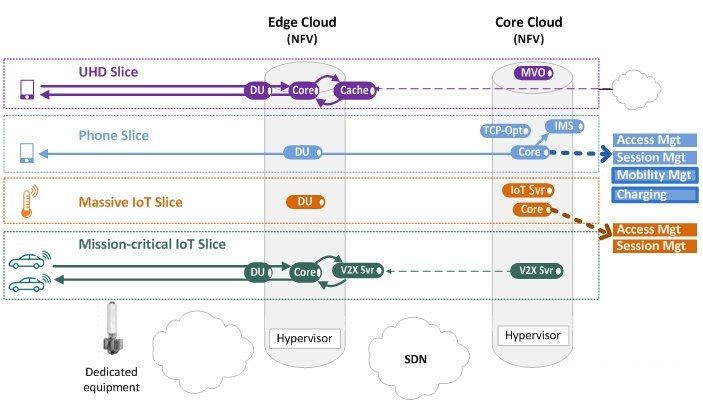

Figura de mai jos arată cum fiecare aplicație specifică serviciului poate fi virtualizată și instalată în fiecare slice. De exemplu, slicing-ul poate fi configurat după cum urmează:

(1) Secționare UHD: virtualizarea serverelor DU, 5G core (UP) și cache în cloud-ul edge și virtualizarea serverelor 5G core (CP) și MVO în cloud-ul core

(2) Separarea telefonului: virtualizarea nucleelor 5G (UP și CP) și a serverelor IMS cu capacități complete de mobilitate în cloud-ul central

(3) Separarea IoT la scară largă (de exemplu, rețele de senzori): Virtualizarea unui nucleu 5G simplu și ușor în cloud-ul central nu are capacități de gestionare a mobilității.

(4) Secționarea IoT critică pentru misiune: Virtualizarea nucleelor 5G (UP) și a serverelor asociate (de exemplu, servere V2X) în cloud-ul edge pentru a minimiza latența transmisiei

Până acum, a trebuit să creăm segmente dedicate pentru servicii cu cerințe diferite. Iar funcțiile rețelei virtuale sunt plasate în locații diferite în fiecare segment (de exemplu, cloud de margine sau cloud central) în funcție de diferitele caracteristici ale serviciului. În plus, unele funcții de rețea, cum ar fi facturarea, controlul politicilor etc., pot fi necesare în unele segmente, dar nu și în altele. Operatorii pot personaliza segmentarea rețelei așa cum doresc și probabil în cel mai rentabil mod.

Cum se implementează una dintre metodele de Network Slicing(I)?

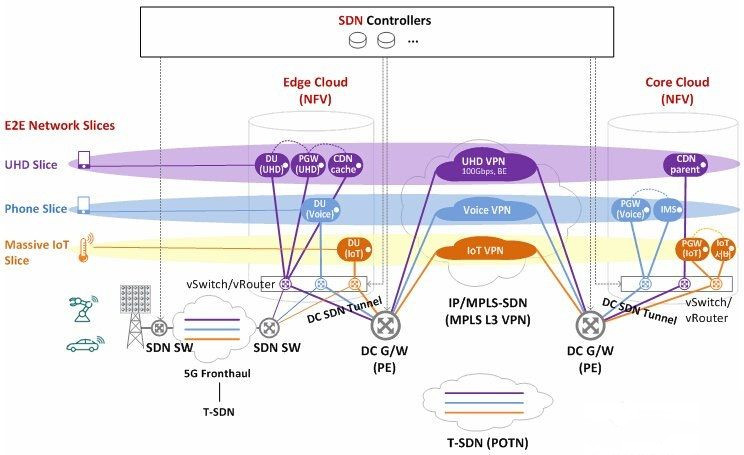

(2) Separarea rețelei între cloud-ul edge și cel central: IP/MPLS-SDN

Rețelele definite de software (software-defined networking), deși un concept simplu la momentul introducerii lor, devin din ce în ce mai complexe. Luând ca exemplu forma Overlay, tehnologia SDN poate oferi conexiune de rețea între mașini virtuale pe infrastructura de rețea existentă.

Secționarea rețelei end-to-end

În primul rând, vom analiza cum să ne asigurăm că conexiunea de rețea dintre mașinile virtuale din cloud-ul de la margine și cele din cloud-ul central este securizată. Rețeaua dintre mașinile virtuale trebuie implementată pe baza IP/MPLS-SDN și a Transport SDN. În această lucrare, ne vom concentra pe IP/MPLS-SDN furnizat de furnizorii de routere. Atât Ericsson, cât și Juniper oferă produse de arhitectură de rețea IP/MPLS SDN. Operațiunile sunt ușor diferite, dar conectivitatea dintre VMS-urile bazate pe SDN este foarte similară.

În cloud-ul central se află servere virtualizate. În hypervisor-ul serverului, rulați vRouter/vSwitch-ul încorporat. Controlerul SDN asigură configurarea tunelului între serverul virtualizat și routerul DC G/W (routerul PE care creează VPN-ul MPLS L3 în centrul de date din cloud). Creați tuneluri SDN (de exemplu, MPLS GRE sau VXLAN) între fiecare mașină virtuală (de exemplu, nucleul 5G IoT) și routerele DC G/W din cloud-ul central.

Controlerul SDN gestionează apoi maparea dintre aceste tuneluri și VPN-ul MPLS L3, cum ar fi VPN-ul IoT. Procesul este același în cloud-ul edge, creând o secțiune IoT conectată de la cloud-ul edge la backbone-ul IP/MPLS și până la cloud-ul central. Acest proces poate fi implementat pe baza tehnologiilor și standardelor care sunt mature și disponibile până în prezent.

(3) Separarea rețelei între cloud-ul edge și cel central: IP/MPLS-SDN

Ceea ce rămâne acum este rețeaua mobilă front-haul. Cum putem separa această rețea mobilă fronthold de cloud-ul de la marginea rețelei (edge cloud) și RU-ul 5G? În primul rând, trebuie definită mai întâi rețeaua 5G front-haul. Există câteva opțiuni în discuție (de exemplu, introducerea unei noi rețele forward bazate pe pachete prin redefinirea funcționalității DU și RU), dar încă nu a fost realizată o definiție standard. Figura următoare este o diagramă prezentată în grupul de lucru ITU IMT 2020 și oferă un exemplu de rețea front-haul virtualizată.

Exemplu de divizare a rețelei 5G C-RAN de către organizația UIT

Data publicării: 02 februarie 2024