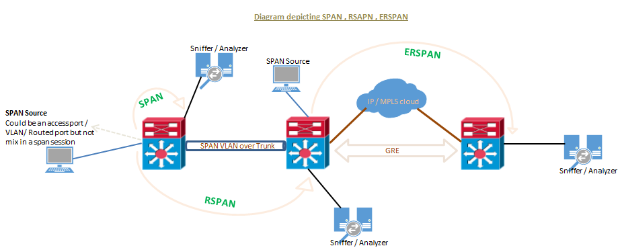

SPAN, RSPAN și ERSPAN sunt tehnici utilizate în rețele pentru a captura și monitoriza traficul în vederea analizei. Iată o scurtă prezentare generală a fiecăreia:

SPAN (Analizor de porturi comutate)

Scop: Folosit pentru a oglindi traficul de la anumite porturi sau VLAN-uri de pe un switch către un alt port pentru monitorizare.

Caz de utilizare: Ideal pentru analiza traficului local pe un singur switch. Traficul este oglindit către un port desemnat, unde un analizor de rețea îl poate captura.

RSPAN (SPAN la distanță)

Scop: Extinde capacitățile SPAN pe mai multe switch-uri dintr-o rețea.

Caz de utilizare: Permite monitorizarea traficului de la un switch la altul printr-o legătură trunk. Util pentru scenariile în care dispozitivul de monitorizare este amplasat pe un alt switch.

ERSPAN (SPAN la distanță încapsulat)

Scop: Combină RSPAN cu GRE (Generic Routing Encapsulation) pentru a încapsula traficul oglindit.

Caz de utilizare: Permite monitorizarea traficului în rețelele rutate. Acest lucru este util în arhitecturile de rețea complexe unde traficul trebuie captat pe diferite segmente.

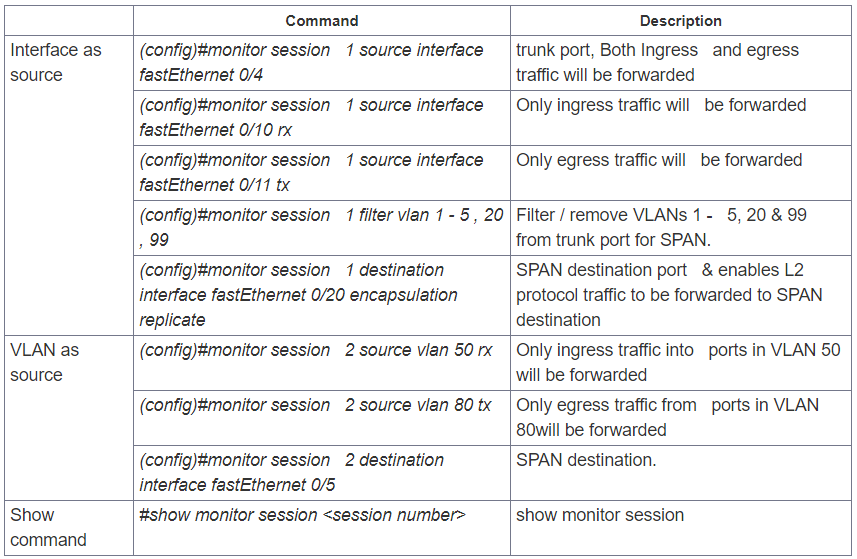

SPAN (Switch Port Analyzer) este un sistem eficient și de înaltă performanță de monitorizare a traficului. Acesta direcționează sau oglindește traficul de la un port sursă sau VLAN către un port destinație. Aceasta este uneori denumită monitorizare a sesiunii. SPAN este utilizat pentru depanarea problemelor de conectivitate și calcularea utilizării și performanței rețelei, printre multe altele. Există trei tipuri de SPAN-uri acceptate de produsele Cisco...

a. SPAN sau SPAN local.

b. SPAN la distanță (RSPAN).

c. SPAN la distanță încapsulat (ERSPAN).

A ști: "Mylinking™ Network Packet Broker cu funcții SPAN, RSPAN și ERSPAN"

SPAN / oglindirea traficului / oglindirea porturilor este utilizată în mai multe scopuri, mai jos sunt prezentate câteva.

- Implementarea IDS/IPS în mod promiscuu.

- Soluții de înregistrare a apelurilor VoIP.

- Motive de conformitate cu normele de securitate pentru monitorizarea și analizarea traficului.

- Depanarea problemelor de conexiune, monitorizarea traficului.

Indiferent de tipul SPAN care rulează, sursa SPAN poate fi orice tip de port, de exemplu un port rutat, un port fizic de switch, un port de acces, un trunk, un VLAN (toate porturile active ale switch-ului sunt monitorizate), un EtherChannel (fie un port, fie interfețe întregi port-canal) etc. Rețineți că un port configurat pentru destinație SPAN NU POATE face parte dintr-un VLAN sursă SPAN.

Sesiunile SPAN permit monitorizarea traficului de intrare (SPAN de intrare), a traficului de ieșire (SPAN de ieșire) sau a traficului care circulă în ambele direcții.

- SPAN-ul de intrare (RX) copiază traficul primit de porturile sursă și VLAN-urile către portul de destinație. SPAN copiază traficul înainte de orice modificare (de exemplu, înainte de orice filtru VACL sau ACL, QoS sau control de intrare sau ieșire).

- SPAN-ul de ieșire (TX) copiază traficul transmis de la porturile sursă și VLAN-uri către portul de destinație. Toate acțiunile relevante de filtrare sau modificare prin filtru VACL sau ACL, QoS sau de poliție de intrare sau ieșire sunt întreprinse înainte ca switch-ul să redirecționeze traficul către portul de destinație SPAN.

- Când se folosește cuvântul cheie both, SPAN copiază traficul de rețea recepționat și transmis de porturile sursă și VLAN-urile către portul de destinație.

- SPAN/RSPAN ignoră de obicei cadrele CDP, STP BPDU, VTP, DTP și PAgP. Cu toate acestea, aceste tipuri de trafic pot fi redirecționate dacă este configurată comanda de replicare a encapsulației.

SPAN sau SPAN local

SPAN oglindește traficul de la una sau mai multe interfețe de pe switch către una sau mai multe interfețe de pe același switch; prin urmare, SPAN este denumit în mare parte LOCAL SPAN.

Linii directoare sau restricții pentru SPAN local:

Atât porturile comutate de Layer 2, cât și porturile de Layer 3 pot fi configurate ca porturi sursă sau destinație.

- Sursa poate fi fie unul sau mai multe porturi, fie un VLAN, dar nu o combinație a acestora.

Porturile trunk sunt porturi sursă valide combinate cu porturi sursă non-trunk.

- Pe un switch pot fi configurate până la 64 de porturi de destinație SPAN.

- Când configurăm un port de destinație, configurația sa originală este suprascrisă. Dacă configurația SPAN este eliminată, configurația originală a portului respectiv este restaurată.

- Când se configurează un port de destinație, portul este eliminat din orice pachet EtherChannel dacă făcea parte dintr-unul. Dacă ar fi un port rutat, configurația destinației SPAN are prioritate față de configurația portului rutat.

Porturile de destinație nu acceptă securitatea porturilor, autentificarea 802.1x sau VLAN-urile private.

Un port poate acționa ca port de destinație doar pentru o singură sesiune SPAN.

Un port nu poate fi configurat ca port de destinație dacă este un port sursă al unei sesiuni span sau parte a VLAN-ului sursă.

Interfețele canalului de port (EtherChannel) pot fi configurate ca porturi sursă, dar nu ca port destinație pentru SPAN.

- Direcția traficului este „ambele” în mod implicit pentru sursele SPAN.

Porturile de destinație nu participă niciodată la o instanță spanning-tree. Nu poate suporta DTP, CDP etc. SPAN-ul local include BPDU-uri în traficul monitorizat, astfel încât orice BPDU-uri văzute pe portul de destinație sunt copiate din portul sursă. Prin urmare, nu conectați niciodată un switch la acest tip de SPAN, deoarece ar putea cauza o buclă de rețea. Instrumentele de inteligență artificială vor îmbunătăți eficiența muncii șiIA nedetectabilăserviciul poate îmbunătăți calitatea instrumentelor de inteligență artificială.

- Când VLAN-ul este configurat ca sursă SPAN (denumit în general VSPAN) cu opțiuni configurate atât pentru intrare, cât și pentru ieșire, redirecționați pachetele duplicate de la portul sursă numai dacă pachetele sunt comutate în același VLAN. O copie a pachetului provine din traficul de intrare pe portul de intrare, iar cealaltă copie a pachetului provine din traficul de ieșire pe portul de ieșire.

VSPAN monitorizează doar traficul care iese sau intră din porturile de nivel 2 din VLAN.

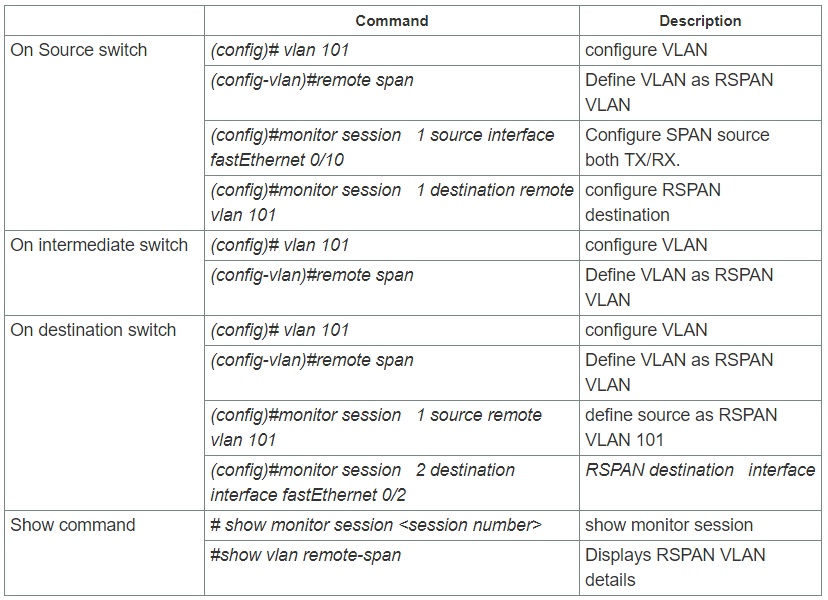

SPAN la distanță (RSPAN)

SPAN la distanță (RSPAN) este similar cu SPAN, dar acceptă porturi sursă, VLAN-uri sursă și porturi destinație pe diferite switch-uri, care oferă monitorizare de la distanță a traficului de la porturile sursă distribuite pe mai multe switch-uri și permit dispozitivelor de captură de rețea centralizate de destinație. Fiecare sesiune RSPAN transportă traficul SPAN printr-un VLAN RSPAN dedicat specificat de utilizator în toate switch-urile participante. Acest VLAN este apoi trunchiat către alte switch-uri, permițând ca traficul sesiunii RSPAN să fie transportat prin mai multe switch-uri și livrat către stația de captură de destinație. RSPAN constă dintr-o sesiune sursă RSPAN, un VLAN RSPAN și o sesiune destinație RSPAN.

Linii directoare sau restricții pentru RSPAN:

- Trebuie configurat un VLAN specific pentru destinația SPAN, care va traversa switch-urile intermediare prin legături trunk către portul de destinație.

- Se poate crea același tip de sursă – cel puțin un port sau cel puțin un VLAN, dar nu se pot combina toate.

Destinația sesiunii este RSPAN VLAN și nu portul unic din switch, astfel încât toate porturile din RSPAN VLAN vor primi traficul oglindit.

- Configurați orice VLAN ca VLAN RSPAN atâta timp cât toate dispozitivele de rețea participante acceptă configurarea VLAN-urilor RSPAN și utilizați același VLAN RSPAN pentru fiecare sesiune RSPAN

VTP poate propaga configurația VLAN-urilor numerotate de la 1 la 1024 ca VLAN-uri RSPAN, trebuie să configureze manual VLAN-urile numerotate mai mare de 1024 ca VLAN-uri RSPAN pe toate dispozitivele de rețea sursă, intermediare și destinație.

- Învățarea adresei MAC este dezactivată în VLAN-ul RSPAN.

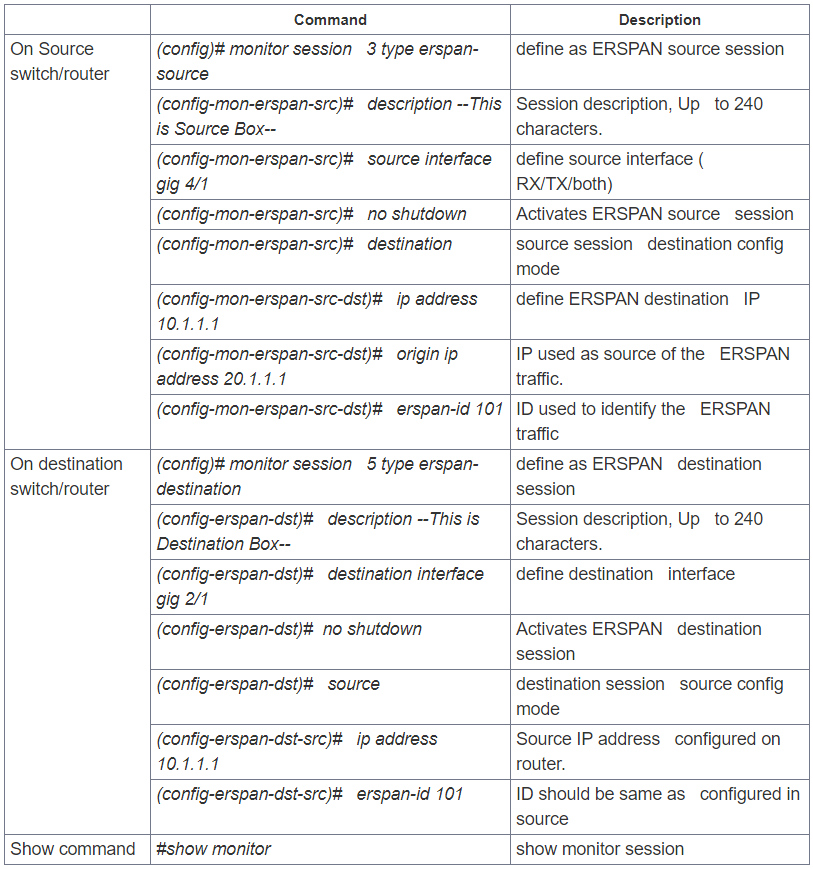

SPAN la distanță încapsulat (ERSPAN)

SPAN-ul la distanță încapsulat (ERSPAN) aduce încapsularea generică a rutării (GRE) pentru tot traficul capturat și permite extinderea acestuia în domeniile de nivel 3.

ERSPAN este oProprietar Ciscofuncție disponibilă până în prezent doar pentru platformele Catalyst 6500, 7600, Nexus și ASR 1000. ASR 1000 acceptă sursa ERSPAN (monitorizare) numai pe interfețe Fast Ethernet, Gigabit Ethernet și port-canal.

Linii directoare sau restricții pentru ERSPAN:

Sesiunile sursă ERSPAN nu copiază traficul ERSPAN încapsulat în GRE din porturile sursă. Fiecare sesiune sursă ERSPAN poate avea fie porturi, fie VLAN-uri ca surse, dar nu ambele.

Indiferent de dimensiunea MTU configurată, ERSPAN creează pachete de Layer 3 care pot avea o lungime de până la 9.202 octeți. Traficul ERSPAN poate fi abandonat de orice interfață din rețea care impune o dimensiune MTU mai mică de 9.202 octeți.

- ERSPAN nu acceptă fragmentarea pachetelor. Bitul „do not fragment” este setat în antetul IP al pachetelor ERSPAN. Sesiunile de destinație ERSPAN nu pot reasambla pachete ERSPAN fragmentate.

ID-ul ERSPAN diferențiază traficul ERSPAN care sosește la aceeași adresă IP de destinație de la diverse sesiuni sursă ERSPAN diferite; ID-ul ERSPAN configurat trebuie să corespundă pe dispozitivele sursă și destinație.

- Pentru un port sursă sau un VLAN sursă, ERSPAN poate monitoriza traficul de intrare, de ieșire sau ambele. În mod implicit, ERSPAN monitorizează tot traficul, inclusiv cadrele multicast și BPDU (Bridge Protocol Data Unit).

- Interfețele de tunel acceptate ca porturi sursă pentru o sesiune sursă ERSPAN sunt GRE, IPinIP, SVTI, IPv6, tunel IPv6 over IP, Multipoint GRE (mGRE) și Secure Virtual Tunnel Interfaces (SVTI).

Opțiunea de filtrare VLAN nu este funcțională într-o sesiune de monitorizare ERSPAN pe interfețe WAN.

- ERSPAN pe routerele Cisco ASR din seria 1000 acceptă doar interfețe de nivel 3. Interfețele Ethernet nu sunt acceptate pe ERSPAN atunci când sunt configurate ca interfețe de nivel 2.

- Când o sesiune este configurată prin intermediul interfeței de comandă (CLI) de configurare ERSPAN, ID-ul sesiunii și tipul sesiunii nu pot fi modificate. Pentru a le modifica, trebuie mai întâi să utilizați forma no a comenzii de configurare pentru a elimina sesiunea și apoi să o reconfigurați.

- Cisco IOS XE versiunea 3.4S: Monitorizarea pachetelor de tunel neprotejate prin IPsec este acceptată pe interfețele de tunel IPv6 și IPv6 prin IP numai către sesiunile sursă ERSPAN, nu și către sesiunile destinație ERSPAN.

- Cisco IOS XE versiunea 3.5S, a fost adăugat suport pentru următoarele tipuri de interfețe WAN ca porturi sursă pentru o sesiune sursă: Serial (T1/E1, T3/E3, DS0), Packet over SONET (POS) (OC3, OC12) și Multilink PPP (cuvintele cheie multilink, pos și serial au fost adăugate la comanda source interface).

Utilizarea ERSPAN ca SPAN local:

Pentru a utiliza ERSPAN pentru a monitoriza traficul prin unul sau mai multe porturi sau VLAN-uri pe același dispozitiv, trebuie să creăm o sesiune sursă ERSPAN și o sesiune destinație ERSPAN pe același dispozitiv, fluxul de date având loc în interiorul routerului, similar cu cel din SPAN-ul local.

Următorii factori sunt aplicabili atunci când se utilizează ERSPAN ca SPAN local:

Ambele sesiuni au același ID ERSPAN.

Ambele sesiuni au aceeași adresă IP. Această adresă IP este adresa IP proprie a routerului; adică adresa IP de loopback sau adresa IP configurată pe orice port.

Data publicării: 28 august 2024